Файл: Учебнометодический комплекс для заочного обучения с применением дистанционных технологий для студентов специальности 190702 Организация и безопасность дорожного движения.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.12.2023

Просмотров: 892

Скачиваний: 1

СОДЕРЖАНИЕ

1.Основы построения локальной сети

1.1.Классификация локальной сети

1.2.Локальные компьютерные сети. Основные определения, классификация топологий

1.3.Основные компоненты компьютерных сетей. Их преимущества и недостатки

1.4.Физическая среда передачи ЭВС, виды применяемых кабелей, их маркировка

1.5.Сетевая карта. Общие принципы, функционирование установка и настройка

2.Безпроводные компьютерные сети

2.2.Сигналы для передачи информации

2.4.Кодирование и защита от ошибок

2.5. Пропускная способность канала

2.6.Методы доступа к среде в беспроводных сетях

2.7.Виды сигналов связи и способы их обработки

3.Основы безопасности компьютерных сетей

3.1 Система защиты от утечек конфиденциальной информации

3.2.Специфика проектов внутренней информационной безопасности

3.4.Практические мероприятия по защите информации

3.7.Шифрование данных в интернет-компьютерной сети

4.1.Территориально распределенные пользователи систематического видеонаблюдения

4.2.Функции видеонаблюдения. Основные элементы и схемы построения

4.3.Технология распознавания автомобильных номеров

5.Автоматизированная система управления движением

5.1. Назначения и функции АСУД

5.3.Современные АСУД. Расширенные возможности

6.1. Классификация дорожных контроллеров

7.1. Назначения и классификация

7.2. Принципы действия основные элементы

7.3. Сравнение различных систем детектора транспорта

8.Спутниковые и радионавигационные системы GPS и Глонасс

8.1.Назначения и принципы работы

8.2. Источники ошибок и основные сегменты

8.3. Современные навигационные системы на автомобильном транспорте

8.4. Современная спутниковая система навигации

8.5. История создания спутниковых навигационных систем

8.6.Среднеорбитные спутниковые навигационные системы СНС GPS

8.8.Точность определения координат объектов

8.10. Проблемы и перспективы автомобильной спутниковой навигации

9.1. Структура интеллектуального АТС

10.1. Общие сведения и характеристика

12.Цифровая радиосвязь стандарта АРСО-25

12.1.Основные определения и элементы

12.6. Шифрование и аутентификация

12.7.Вызовы и управления сетей

Примеры Раций стандарта АРСО 25 отечественного и иностранного производства

Чтобы выбрать опцию на странице указателя:

1. На странице указателя нажмите клавишу ВВОД.

2. Выберите требуемую опцию и нажмите ВВОД. После внесения соответствующих изменений меню опций закрывается.

Чтобы изменить отображаемое поле данных:

На странице указателя прокрутите список опций, выделяя те данные, которые требуется отобразить.

Страница Дорожный Компьютер

Страница дорожного компьютера состоит из пяти полей, в которых отображается путевая информация.

Рисунок 7.

Все пять полей можно настроить по своему усмотрению, выбрав необходимые опции из списка полей данных.

Опции страницы дорожного компьютера

Изменить поля-с помощью опцмм ИЗМЕНИТЬ ПОЛЯ выберите данные для отображения из имеющегося списка полей данных.

Чтобы изменить поля данных:

-

На странице дорожного компьютера нажмите клавишу ВВОД. -

Выберите ИЗМЕНИТЬ ПОЛЯ и нажмите ВВОД -

Выберите поле для изменения и нажмите ВВОД. -

Выберите требуемую опцию и нажмите ВВОД. -

При необходимости повторите шаги 3 и 4.

-

Очистить макс. скор. — сброс (обнуление значения) максимальной скорости. -

Очистить маршрут — обнуление всех данных, отображаемых на странице дорожного компьютера. -

Восстан. настройки — восстанавливает на странице дорожного компьютера все пять полей по умолчанию.

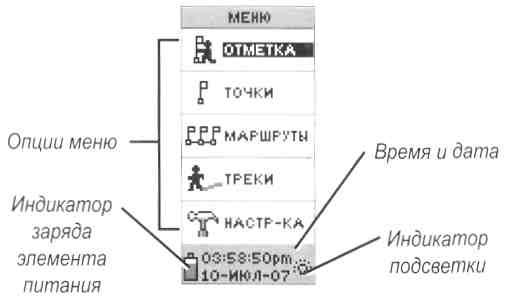

Страница главного меню обеспечивает выполнение следующих действий: доступ к меню настройки дополнительных функций, создание и просмотр маршрутных точек, создание маршрутов, сохранение и просмотр журналов треков, доступ к меню настройки системы.

Рисунок 8. Главное меню

Страница Отметить точку

Страницу "Отметить точку" можно использовать для создания маршрутной точки в текущем местоположении или в точке, данные о которой введены в поле местоположения.

Чтобы отметить маршрутную точку:

Нажмите клавишу СТРАНИЦА, чтобы открыть страницу Меню. С помощью клавиш ВВЕРХ или ВНИЗ выделите ОТМЕТКА

. Нажмите клавишу ВВОД.

ПРИМЕЧАНИЕ: Сообщение ГОТОВ К НАВИГАЦИИ на экране устройства является необходимым условием для того, чтобы отметить маршрутную точку.

Чтобы изменить символ маршрутной точки:

1. На странице "Отметить точку" выберите символ маршрутной точки (отображается над именем маршрутной точки) и нажмите ВВОД.

2. Выберите нужный символ и нажмите ВВОД.

Чтобы изменить имя маршрутной точки:

1. На странице "Отметить точку" выберите числовое имя и нажмите ВВОД,

2. Выберите букву и нажмите ВВОД. Откроется окно выбора букв. Выберите нужную букву и нажмите ВВОД.

3. Выберите ОК > ВВОД

Страница Точки

Страница Точки позволяет выбрать конкретную маршрутную точку для редактирования, отобразить ближайшие девять маршрутных точек и удалить все пользовательские маршрутные точки.

Чтобы выбрать маршрутную точку:

1. Нажмите клавишу СТРАНИЦА, чтобы открыть страницу Меню. Выберите ТОЧКИ > ВВОД.

2. Выберите вкладку по алфавиту в соответствии с именем маршрутной точки и нажмите ВВОД. Выберите необходимую маршрутную точку и нажмите ВВОД.

Чтобы просмотреть страницу БЛИЖАЙШИХ маршрутных точек:

-

На странице Точки выберите БЛИЖАЙШ. Нажмите клавишу ВВОД. Откроется страница ближайших маршрутных точек, на которой отображается список девяти ближайших маршрутных точек с указанием имен и расстояний от текущего местоположения. -

Выберите маршрутную точку из списка и нажмите ВВОД.

Чтобы удалить все маршрутные точки:

На странице Точки выберите УДАЛ. ВСЕ > ВВОД. Появится окно сообщения с запросом на подтверждение намерения удалить все маршрутные точки. Для подтверждения выберите ДА > ВВОД.

Функция ИДТИ К обеспечивает навигацию по прямой линии к пункту назначения.

Чтобы запустить режим навигации ИДТИ К:

-

Нажмите клавишу СТРАНИЦА, чтобы открыть страницу Меню. -

Выберите ТОЧКИ>ВВОД -

Выберите вкладку, содержащую маршрутную точку, выбранную в качестве пункта назначения, и нажмите ВВОД. -

Выберите необходимую маршрутную точку и нажмите ВВОД. -

Выберите ИДТИ К > ВВОД.

Открытие страницы указателя означает, что устройство готово к началу навигации.

Чтобы остановить навигацию:

-

Нажмите клавишу СТРАНИЦА, чтобы переключиться на страницу указателя или карты, затем нажмите ВВОД. -

Выберите ЗАКОНЧИТЬ НАВИГАЦИЮ > ВВОД

Страница Маршруты

Для осуществления навигации можно воспользоваться следующими тремя опциями: ИДТИ К, ВЕРНУТЬСЯ (Обратная навигация) и Маршруты.

Функция Маршруты последовательно показывает путь от первой маршрутной точки по всем остальным точкам маршрута до пункта назначения.

Функция Маршруты, как и функция ИДТИ К, показывает путь к конечной маршрутной точке (пункту назначения). Однако функция Маршруты более удобна для навигации по маршруту с множеством маршрутных точек по пути следования. После достижения очередной маршрутной точки указывается путь к следующей точке по маршруту.

Чтобы создать маршрут, выберите необходимые точки из списка маршрутных точек и проложите через них маршрут, расположив точки в необходимой для навигации последовательности. Для создания маршрута необходимо соединить как минимум две маршрутные точки (максимальное число точек —125). Можно создать и сохранить на устройстве до 20 отдельных маршрутов. Сохраненным маршрутам автоматически присваиваются имена на основе имен начальных и конечных точек маршрутов. Список сохраненных маршрутов отображается на странице Маршруты, причем активный в текущий момент маршрут отмечается стрелкой.

После активации функции Маршруты приемник начинает навигацию к первой точке по маршруту. Для получения информации о направлении движения откройте страницу указателя.

Чтобы создать маршрут:

-

Выберите МАРШРУТ на странице Меню, затем выберите НОВ МРШРТ > ВВОД. Откроется пустая страница маршрута с выделенным первым полем. -

Нажмите клавишу ВВОД. -

Выберите необходимую маршрутную точку и нажмите ВВОД. Выбранная маршрутная точка помещается в первом поле маршрута, после чего выделяется второе поле на странице. -

Повторите шаги 2 и 3, пока не будут введены все точки данного маршрута. -

После ввода всех маршрутных точек для данного маршрута нажмите клавишу СТРАНИЦА. Новый маршрут будет сохранен и отображен в списке на странице Маршруты.

ПРИМЕЧАНИЕ: Маршрут можно также создать с помощью программы Garmin MapSource на компьютере и затем загрузить его на еТгех. Подробную информацию о программе MapSource можно получить у дилера компании Garmin (MapSource является дополнительной опцией и не входит в комплект поставки еТгех).

Чтобы активировать маршрут:

-

На странице Маршруты выберите требуемый маршрут и нажмите ВВОД. -

Выберите СЛЕДОВАТЬ > ВВОД. Появится сообщение с запросом уточнить конечную маршрутную точку. -

Выберите пункт назначения и нажмите ВВОД. еТгех предполагает, что вы находитесь в начальной точке маршрута; открывается страница указателя, на которой стрелка будет показывать направление к следующей точке по маршруту.

Изменение маршрута

Чтобы вставить маршрутную точку в уже существующий маршрут:

-

Нажмите клавишу СТРАНИЦА, затем откройте страницу Меню. Выберите МАРШРУТЫ > ВВОД. -

Выберите необходимый маршрут и нажмите ВВОД. -

Выберите маршрутную точку, перед которой необходимо вставить новую точку и нажмите ВВОД. Откроется окно Вставить/Удалить. Выберите ВСТАВИТЬ > ВВОД. -

Выберите маршрутную точку и нажмите ВВОД.

Чтобы удалить маршрутную точку из уже существующего маршрута:

-

Нажмите клавишу СТРАНИЦА, затем откройте страницу Меню. Выберите МАРШРУТЫ > ВВОД. Выберите необходимый маршрут и нажмите ВВОД. -

Выберите маршрутную точку, которую необходимо удалить. Выберите УДАЛИТЬ > ВВОД.

Чтобы удалить маршрут:

1. На странице Меню. Выберите МАРШРУТЫ > ВВОД. Выберите необходимый маршрут и нажмите ВВОД

2. Выберите УДАЛИТЬ > ВВОД. Появится окно с запросом на подтверждение намерения удалить данный маршрут. Выберите ДА > ВВОД.

Страница Треки

Устройство еТгех по мере продвижения по маршруту создает электронный график в путевом журнале на странице карты. В путевом журнале отображается информация по всем точкам графика, включая данные времени и местоположения. Устройство позволяет отобразить сохраненный путевой журнал на странице карты, включить/выключить запись данных в журнал, а также изменить метод регистрации треков.

Запись путевого журнала начинается автоматически после получения устройством сигнала привязки местоположения. Сохраните текущий путевой журнал и очистите его до начала путешествия. Доля памяти в процентах, занимаемая текущим путевым журналом, отображается в верхней части страницы Треки. Достижение 99% заполнения памяти означает, что записи новых точек вводятся взамен начальных точек трека, поэтому путевой журнал следует сохранить до достижения 99-процентного уровня использования памяти.

Необходимо заменить в прошивке слова END и BEGIN в соответствии с инструкцией!

Чтобы сохранить текущий путевой журнал:

-

На странице Меню выберите ТРЕКИ > ВВОД -

Выберите СОХРАНИТЬ > ВВОД. Открывается окно "Сохранить по", которое позволяет задать временные рамки для сохранения трека или выбрать опцию ВЕСЬ ЖУРНАЛ. -

Выберите нужную опцию и нажмите ВВОД Сохраняемый трек графически отображается на полстранице. -

Выберите ОК > ВВОД. Трек сохраняется и появляется в списке СОХР. ТРЕКИ на странице Лог Треков.

Чтобы очистить текущий путевой журнал:

-

На странице Меню выделите ТРЕКИ > ВВОД -

Выберите ОЧИСТИТЬ > ВВОД. -

В ответ на запрос ВЫ ТОЧНО ХОТИТЕ ОЧИСТИТЬ ЖУРНАЛ ТРЕКОВ? выберите ДА.

Чтобы отобразить сохраненный трек на карте:

-

Из списка на странице Лог Треков выберите СОХР. ТРЕКИ > ВВОД. -

После просмотра данного сохраненного трека выберите ОК.

Чтобы переименовать сохраненный путевой журнал:

-

На странице Меню выберите ПУТИ > ВВОД -

Выделите необходимый сохраненный трек и нажмите ВВОД. Выбранный трек отобразится на карте с именем, присвоенным ему по умолчанию. -

Выберите имя трека и нажмите ВВОД. -

После открытия страницы Изм. Имя Трека нажмите клавишу ВНИЗ, чтобы выделить следующую позицию в поле имени. После выбора необходимой позиции в поле имени нажмите ВВОД. -

Выберите необходимый символ и нажмите ВВОД. После ввода нового имени выберите ОК > ВВОД.

Две другие опции-это