Файл: Учебнометодический комплекс для заочного обучения с применением дистанционных технологий для студентов специальности 190702 Организация и безопасность дорожного движения.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.12.2023

Просмотров: 891

Скачиваний: 1

СОДЕРЖАНИЕ

1.Основы построения локальной сети

1.1.Классификация локальной сети

1.2.Локальные компьютерные сети. Основные определения, классификация топологий

1.3.Основные компоненты компьютерных сетей. Их преимущества и недостатки

1.4.Физическая среда передачи ЭВС, виды применяемых кабелей, их маркировка

1.5.Сетевая карта. Общие принципы, функционирование установка и настройка

2.Безпроводные компьютерные сети

2.2.Сигналы для передачи информации

2.4.Кодирование и защита от ошибок

2.5. Пропускная способность канала

2.6.Методы доступа к среде в беспроводных сетях

2.7.Виды сигналов связи и способы их обработки

3.Основы безопасности компьютерных сетей

3.1 Система защиты от утечек конфиденциальной информации

3.2.Специфика проектов внутренней информационной безопасности

3.4.Практические мероприятия по защите информации

3.7.Шифрование данных в интернет-компьютерной сети

4.1.Территориально распределенные пользователи систематического видеонаблюдения

4.2.Функции видеонаблюдения. Основные элементы и схемы построения

4.3.Технология распознавания автомобильных номеров

5.Автоматизированная система управления движением

5.1. Назначения и функции АСУД

5.3.Современные АСУД. Расширенные возможности

6.1. Классификация дорожных контроллеров

7.1. Назначения и классификация

7.2. Принципы действия основные элементы

7.3. Сравнение различных систем детектора транспорта

8.Спутниковые и радионавигационные системы GPS и Глонасс

8.1.Назначения и принципы работы

8.2. Источники ошибок и основные сегменты

8.3. Современные навигационные системы на автомобильном транспорте

8.4. Современная спутниковая система навигации

8.5. История создания спутниковых навигационных систем

8.6.Среднеорбитные спутниковые навигационные системы СНС GPS

8.8.Точность определения координат объектов

8.10. Проблемы и перспективы автомобильной спутниковой навигации

9.1. Структура интеллектуального АТС

10.1. Общие сведения и характеристика

12.Цифровая радиосвязь стандарта АРСО-25

12.1.Основные определения и элементы

12.6. Шифрование и аутентификация

12.7.Вызовы и управления сетей

Примеры Раций стандарта АРСО 25 отечественного и иностранного производства

Кстати, о встроенной в ОС помощи. Большинство из сказанного здесь и даже более того можно найти в Центре справки и поддержки, которая обладает хорошей системой помощи, достаточно лишь ввести ключевые слова и нажать на зеленую стрелку поиска.

2. WPA шифрование.

Рассмотрев настройку шифрования на примере 802.11b адаптера ASUS WL-140, мы не коснулись настройки WPA в Windows, так как карта не поддерживает этот режим. Рассмотрим этот аспект на примере другого адаптера – ASUS WL-100g. Возможность настройки WPA в Windows XP появляется с установкой Service Pack версии 2 (или же соответствующими обновлениями, лежащими на сайте Microsoft).

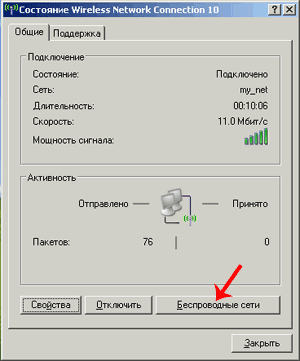

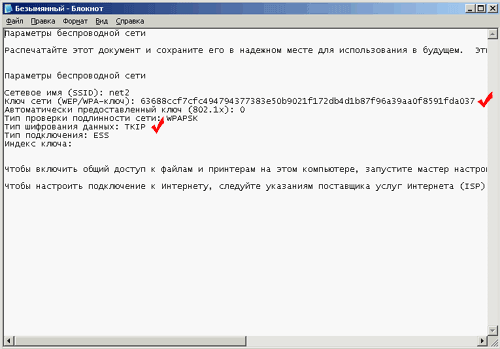

Рисунок 2.38

Service Pack 2 сильно расширяет функции и удобство настроек беспроводной сети. Хотя основные элементы меню не изменились, но к ним добавились новые.

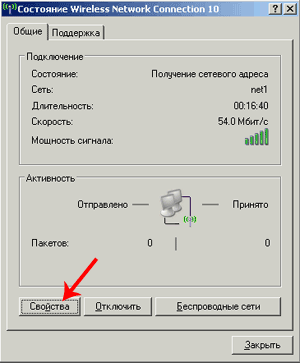

Настройка шифрования производится стандартным образом: сначала выбираем значок беспроводного адаптера, далее жмем кнопку Свойства.

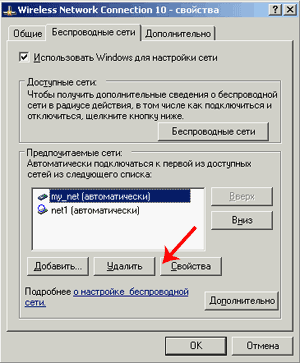

Переходим на закладку Беспроводные сети и выбираем, какую сеть будем настраивать (обычно она одна). Жмем Свойства.

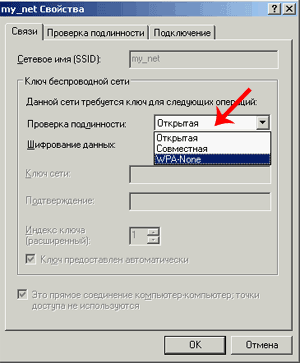

В появившемся окне выбираем WPA-None, т.е. WPA с заранее заданными ключами (если выбрать Совместимая, то мы включим режим настройки WEP шифрования, который уже был описан выше).

Рисунок 2.39

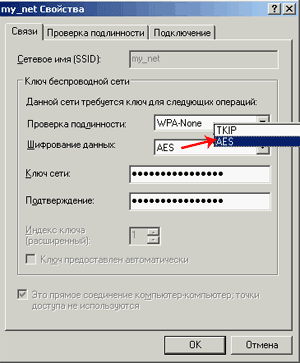

Выбираем AES или TKIP (если все устройства в сети поддерживают AES, то лучше выбрать его) и вводим два раза (второй в поле подтверждения) WPA-ключ. Желательно какой-нибудь длинный и трудноподбираемый.

После нажатия на Ok настройку WPA шифрования также можно считать законченной.

В заключении пару слов о появившемся с Service Pack 2 мастере настройки беспроводной сети.

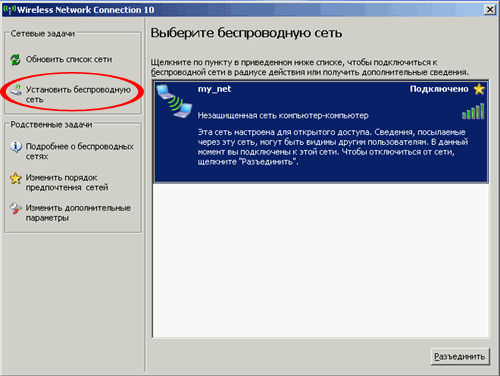

В свойствах сетевого адаптера выбираем кнопку Беспроводные сети.

Рисунок 2.40

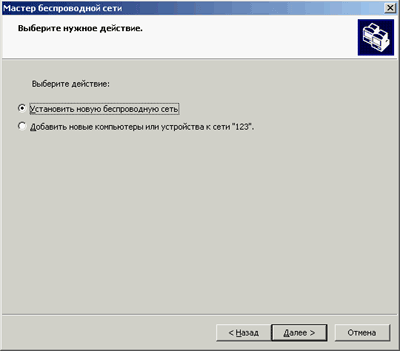

Выбираем Установить беспроводную сеть. (Если выбрать Добавить, то можно создать профили для других компьютеров в той же беспроводной сети).

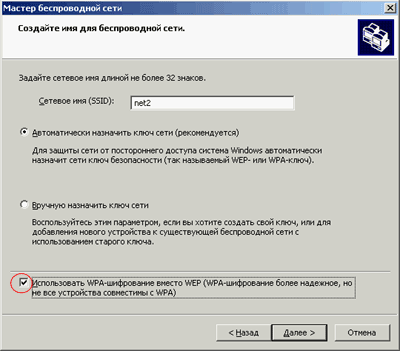

В появившемся окне устанавливаем SSID сети, активируем, если возможно, WPA шифрование и выбираем способ ввода ключа.

Рисунок 2.41

Генерацию можно предоставить операционной системе или ввести ключи вручную. Если выбрано первое

, то далее выскочит окошко с предложением ввести нужный ключ (или ключи).

В появившемся окне – жмем на Установить беспроводную сеть.

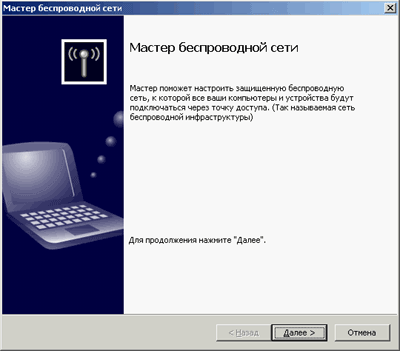

Тут нам рассказывают, куда мы попали. Жмем Далее.

Рисунок 2.42

Рисунок 2.43

Рисунок 2.44

Рисунок 2.45

Рисунок 2.46

Рисунок 2.47

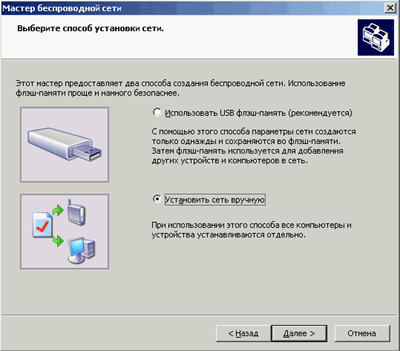

Далее предлагается два способа сохранения установок беспроводной сети:

-

В текстовом файле, для последующего ручного ввода на остальных машинах. -

Сохранение профиля на USB-флешке, для автоматического ввода на других машинах с Windows XP с интегрированным Service Pack версии 2.

Рисунок 2. 48

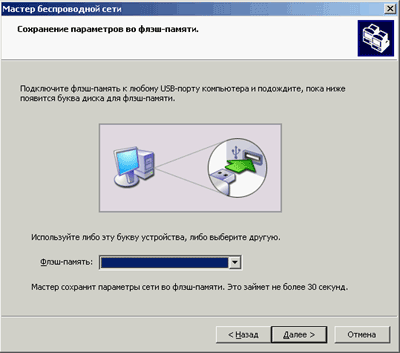

Если выбран режим сохранения на Flash, то в следующем окне предложат вставить Flash-носитель и выбрать его в меню.

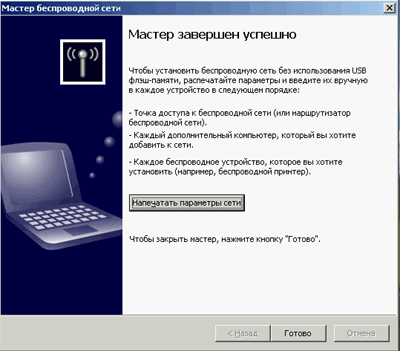

Если было выбрано ручное сохранение параметров, то после нажатия кнопки Напечатать...

Рисунок 2.49

Рисунок 2.50

... будет выведен текстовый файл с параметрами настроенной сети. Обращаю внимание, что генерируется случайный и длинные (т.е. хороший) ключи, но в качестве алгоритма шифрования используется TKIP. Алгоритм AES можно позже включить вручную в настройках, как было описано выше.

Мы закончили настройку шифрования на всех адаптерах беспроводной сети. Теперь можно проверить видят ли компьютеры друг друга. Как это сделать, рассказывалось во второй части цикла «сети своими руками» (действуем аналогично способу, когда шифрование в сети не было включено).

Если нас постигла неприятность, и не все компьютеры видят друг друга, то проверяем общие настройки у адаптеров:

-

Алгоритм аутентификации должен быть одинаков у всех (Shared Keys или WPA); -

Алгоритм шифрования должен быть одинаков у всех (WEP-128bit, WPA-TKIP или WPA-AES); -

Длина ключа (в случае WEP-шифрования) должна быть одинаковой у всех станций в сети (обычная длина – 128bit); -

Сам ключ должен быть одинаковым на всех станциях сети. Если используется WEP, то возможная причина – использование ASCII-ключа и в сети используется разнородное оборудование (от разных производителей). Попробуйте ввести ключ в шестнадцатеричном представлении. -

В случае WEP шифрования, номер ключа (порядковый номер, индекс) должен быть одинаков на всех станциях, (т.е., например, на всех машинах используется третий ключ).

Следующая статья цикла будет посвящена настройкам беспроводной сети с использованием точек доступа, а так же вывод этой сети в Интернет через MS Windows, установленной на одной из машин сети.

Вопросы для самопроверки

-

Архитектура и компоненты сети wi-fi . Основные стандарты. -

Архитектура и компоненты сети wi-fi . Типы и разновидности соединений. -

Архитектура и компоненты сети wi-fi . Схема построения сети на основе wi-fi . -

wi Max. Основы работы. -

wi Max. Основы безопасности wi-fi сети.

3.Основы безопасности компьютерных сетей

3.1 Система защиты от утечек конфиденциальной информации

Решения, предназначенные для защиты от внутренних угроз, сегодня принято обозначать термином DLP — Data Loss Prevention или Data Leak Prevention (защита от утечек данных).

В последние годы в России реализовано около сотни проектов, связанных с построением комплексной системы защиты от утечки информации, однако практические подробности внедрения в открытых источниках публикуются нечасто.

Рисунок 3.1 Общая архитектура DPL-решения.

Есть все основания считать, что внутренние угрозы представляют собой более важную проблему для безопасности предприятий, чем внешние. Так, по данным InfoWatch за 2007 г., на долю внешних угроз ИБ приходилось 43,5%, а внутренних — 56,5%. Но при этом, как ни парадоксально, в открытых источниках до сих пор практически нет данных о том, каким образом компании решают задачи защиты информации от утечек через собственных сотрудников*. Доступная информация строго делится на две части: теоретическую (организационно-правовую) и продуктовую, оценивающую свойства конкретных продуктов в отрыве от практического использования. Практически все крупные компании так или иначе решили для себя вопрос с первичной защитой от внутренних угроз, но подробностей внедрения в открытых источниках до обидного мало.

И тому есть несколько причин. Одна из них — информационная закрытость темы внутренних нарушителей в большинстве крупных компаний. В России пока не действуют законы, обязывающие компании раскрывать факты утечки информации, ее размер и причину. Большинство компаний считают, что любое упоминание конкретной утечки информации изнутри плохо сказывается на их репутации. И даже широко известные факты продаж (в Интернете и на пиратских рынках) информации в виде баз данных, которые точно никак не могли быть похищены хакерами, комментируются в стиле «у нас ничего не пропадало». Кроме того, по мнению многих компаний, упомянуть в прессе о том, что компания внедрила какое-то решение, противодействующее внутренним угрозам, — значит

признать факт наличия внутренних нарушителей, иными словами, просчеты в кадровой политике, а это может испортить имидж компании в глазах клиентов и рыночного сообщества. Есть среди причин замалчивания самого факта и подробностей внедрения систем DLP и составляющая «самозащиты»: предполагается, что, зная, какой конкретный продукт внедрен, злоумышленники будут пытаться обойти именно его. Поэтому информация о внедрениях систем противодействия внутренним нарушителям распространяется в основном «инсайдерским способом» — через личные контакты заинтересованных офицеров безопасности, профессиональные сообщества, круглые столы и конференции.

По данным компании InfoWatch (www.infowatch.ru), за последние несколько лет в России реализовано около сотни проектов, которые можно с разной степенью точности отнести к построению комплексной системы защиты от утечки информации. Данная статья представляет собой попытку обобщить опыт внедрения таких систем. Автор приносит извинения читателям за невозможность раскрыть некоторые подробности внедрений и инцидентов при использовании систем защиты, поскольку данная информация относится к категории конфиденциальной.

3.2.Специфика проектов внутренней информационной безопасности

Проекты создания комплексной защиты от внутренних угроз имеют ряд особенностей, отличающих их от проектов информационной безопасности в целом. Прежде чем переходить к практике защиты информации от утечек по электронным каналам, стоит немного остановиться на теории.

Как показывает практика InfoWatch, в таких проектах довольно велика организационная часть — много больше, чем, например, в традиционных для информационной безопасности проектах антивирусной защиты или контроля доступа к информации и защиты хранимой и передаваемой информации с помощью шифрования. Прежде всего приходится гораздо глубже, чем обычно, вникать в бизнес-процессы компании, чтобы понять не только то, кому к какой информации можно давать доступ, но и как распоряжаться этим доступом. В случае систем DLP модель нарушителя и прогноз его действий нужно строить более детально. Гораздо сложнее и организовать систему активной защиты, т. е. блокирования угрозы, не нарушая при этом привычную для компании работу с информацией.